Usar Direcciones IP Públicas detrás de un Firebox

Archivos de configuración de ejemplo creados con — WSM v11.10.1

Revisado — 23/01/2018

Caso de Uso

Hay varias razones para usar direcciones IP enrutables públicamente en una red protegida por su Firebox. Por ejemplo, es posible que desee evitar el uso de NAT para traducir una dirección IP pública a una dirección IP privada para servidores accesibles públicamente en su red. Es posible que desee usar un servicio que no funciona bien con NAT. O es posible que desee usar WAN múltiples en el Firebox para crear rutas redundantes a las direcciones IP públicas de los servidores en su red.

Descripción de la Solución

Este ejemplo de configuración incluye configuraciones de Firebox para tres escenarios que muestran diferentes maneras en que puede configurar subredes públicas en la red privada detrás del Firebox. Se cubren los siguientes escenarios de configuración:

- Escenario 1 — Subred pública detrás del Firebox - WAN única, subred /24

- Escenario 2 — Subred pública detrás del Firebox - WAN única, superred /24 con dos subredes /25

- Escenario 3 — Subred pública detrás del Firebox con WAN múltiple

En general, estas soluciones requieren que:

- Agregue una ruta estática al enrutador de Internet para que pueda enrutar el tráfico a las direcciones IP públicas detrás del firewall

- Configure una interfaz opcional en el Firebox para usar una dirección IP pública en la subred pública enrutable

- Configure políticas y NAT para permitir que el tráfico entre y salga de la subred pública detrás del Firebox

Estas configuraciones de ejemplo se proporcionan como una guía. Ajustes adicionales a la configuración podrían ser necesarios, o más apropiados, para su entorno de red.

Archivos de Configuración de Ejemplo

Para su referencia, hemos incluido archivos de configuración de ejemplo con este documento.

Los nombres de los archivos de configuración son:

- Escenario 1 — public_subnet_basic.xml.

- Escenario 2 — public_subnet_supernet.xml.

- Escenario 3 — public_subnet_multi-wan.xml.

Para examinar los detalles de configuración de cada archivo de configuración de ejemplo, puede abrirlos con Policy Manager.

Escenario 1 — Subred Pública en WAN Opcional Única

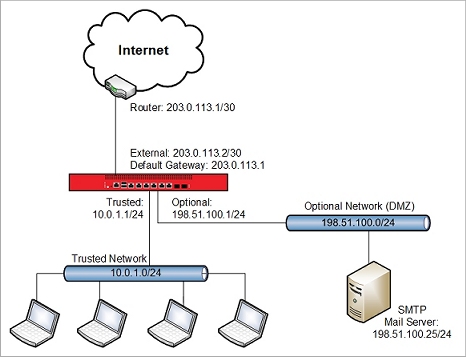

Este escenario muestra cómo configurar una red opcional para usar una dirección IP de subred pública de 198.51.100.0/24 y cómo configurar políticas para el tráfico hacia y desde esa subred.

Esta configuración de WAN única tiene estas características:

- Interfaz externa única

- Enrutamiento estático

- Funciona con subredes de diversos tamaños

Resumen de Configuración:

- Agregue una ruta estática en el enrutador entre el Firebox e Internet.

- Asigne una dirección IP pública desde la subred pública de red opcional a la interfaz opcional de Firebox.

- Asegúrese de que la subred pública no esté incluida en la configuración de la NAT dinámica, ya que no queremos realizar la traducción de direcciones para el tráfico saliente desde esta subred.

El nombre del archivo de configuración de ejemplo para este escenario es public_subnet_basic.xml.

Configuración del Enrutador

En este escenario, el enrutador entre Firebox e Internet tiene la dirección IP 203.0.113.1. Antes de poder usar esta configuración del Firebox, debe agregar una ruta estática al enrutador que se conecta a la interfaz externa. Para este ejemplo, el enrutador debe tener una ruta estática a la subred pública 198.51.100.0/24, con el próximo salto a 203.0.113.2, la dirección IP de la interfaz externa de Firebox.

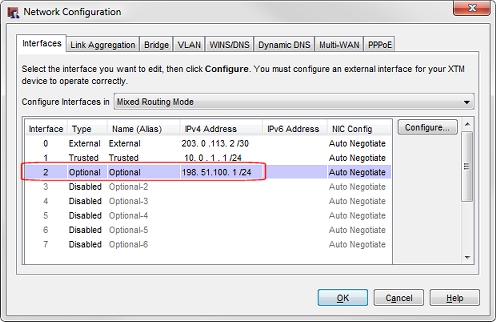

Configuración de Red del Firebox

La interfaz opcional se configura con una dirección IP en la subred pública 198.51.100.0/24.

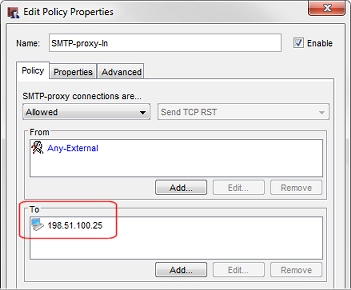

Configuración de la política

Puede crear políticas para manejar el tráfico entrante a las direcciones IP públicas de los servidores en su red interna. En la configuración de ejemplo, la política Proxy SMTP de Entrada maneja el tráfico entrante a un servidor de correo en la red opcional. En este caso, 198.51.100.25 es la dirección IP pública de un servidor de correo en la red opcional. La dirección IP del servidor de correo es la dirección IP de destino en esta política.

Este ejemplo es para el tráfico a un servidor SMTP. También podría crear políticas que manejen el tráfico entrante a otros servidores en esta subred pública.

No es necesario crear políticas de salida separadas para manejar el tráfico saliente desde servidores públicos en esta red, porque la política Saliente predeterminada ya permite este tráfico. No queremos usar NAT para el tráfico saliente de los servidores en esta red opcional. Aunque la política Saliente tiene NAT habilitada (en la pestaña Avanzada), no se produce la NAT para el tráfico saliente desde esta red opcional, porque el rango de direcciones IP públicas de esta subred no está especificado en ninguna de las entradas NAT dinámicas o 1-to-1 NAT.

Escenario 2 — Subred Pública en WAN Opcional Única, Superred

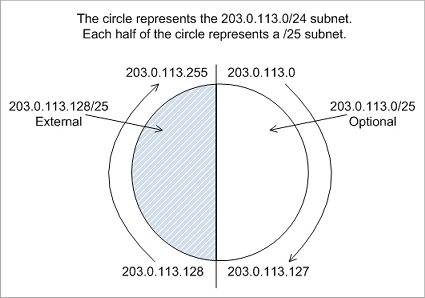

Es posible que no desee asignar toda una subred /24 a una red detrás de su Firebox. Como alternativa, puede usar una máscara de red más grande para dividir una subred en subredes más pequeñas, que puede usar en diferentes interfaces del Firebox. La subred original que divide es una superred de las subredes más pequeñas.

Por ejemplo, si su ISP le ha asignado la subred de dirección IP pública 203.0.113.0/24, puede usar la máscara de red /25 para dividir esta subred en dos subredes más pequeñas. Luego puede usar una de las subredes más pequeñas para su red opcional y la otra subred más pequeña para su red externa. Este es un ejemplo de cómo funciona esa división.

La subred 203.0.113.0/24 incluye las direcciones IP 203.0.113.0 - 203.0.113.255

Puede usar la máscara de red /25 para dividir esta subred /24 en dos subredes /25 que contienen cada una la mitad de las direcciones en la subred original.

La subred 203.0.113.0/25 incluye las direcciones IP 203.0.113.0 - 203.0.113.127

La subred 203.0.113.128/25 incluye las direcciones IP 203.0.113.128 - 203.0.113.255

La red /24 es una superred de las dos subredes /25. Puede visualizar la relación superred/subred para este ejemplo de la siguiente manera:

Este ejemplo divide una subred /24 en dos subredes más pequeñas. Puede reducir aún más la subred /25 asignada a la interfaz externa si desea asignar más direcciones IP públicas a otras interfaces detrás del Firebox.

El escenario 2 es similar al escenario 1, excepto que muestra cómo usar una subred pública de 203.0.113.0/25 para la red opcional y 203.0.113.128/25 para la red externa.

Esta configuración de WAN única tiene estas características:

- Interfaz externa única

- Enrutamiento estático

- Utiliza la máscara de red /25 para dividir una subred /24 en dos subredes más pequeñas

Esta configuración es la misma que en el Escenario 1, excepto por las direcciones de red usadas en las redes externa y opcional.

Resumen de Configuración:

- Agregue una ruta estática en el enrutador entre el Firebox e Internet.

- Asigne una dirección IP pública desde la subred de red externa /25 a la interfaz externa

- Asigne una dirección IP pública desde la subred pública de red opcional /25 a la interfaz opcional de Firebox.

- Asegúrese de que la subred pública no esté incluida en la configuración de la NAT dinámica, ya que no queremos realizar la traducción de direcciones para el tráfico saliente desde esta subred.

El nombre del archivo de configuración de ejemplo para este escenario es public_subnet_supernet.xml.

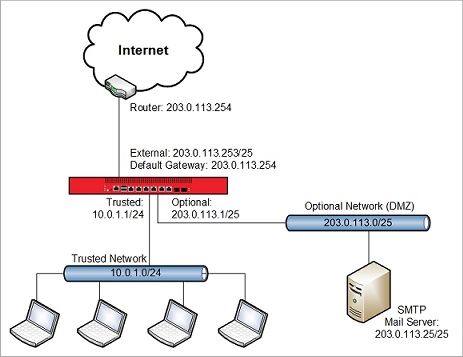

Configuración del Enrutador

En este escenario, el enrutador entre el Firebox e Internet tiene la dirección IP 203.0.113.254. Antes de poder usar esta configuración del Firebox, debe agregar una ruta estática al enrutador que se conecta a la interfaz externa. Para este ejemplo, el enrutador debe tener una ruta estática a la subred pública 203.0.113.0/25, con el próximo salto a 203.0.113.253, la dirección IP de la interfaz externa de Firebox.

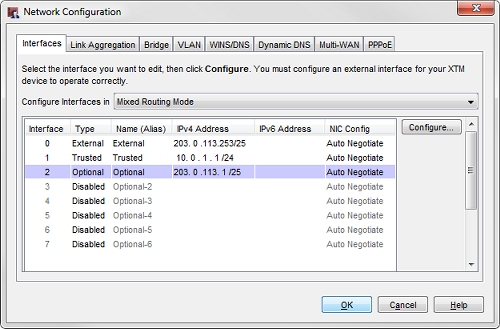

Configuración de Red del Firebox

La interfaz externa está configurada con la dirección IP 203.0.113.253/25 (una dirección IP de la subred 203.0.113.128/25).

La interfaz opcional está configurada con la dirección IP 203.0.113.1/25 (una dirección IP en la subred 203.0.113.0/25).

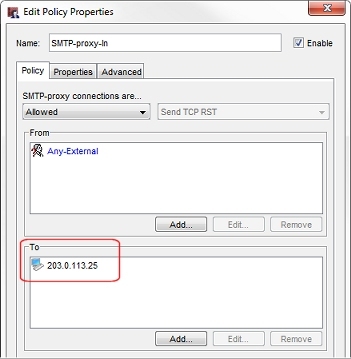

Configuración de la política

Puede crear políticas para manejar el tráfico entrante a las direcciones IP públicas de los servidores en su red interna. En la configuración de ejemplo, la política Proxy SMTP de Entrada maneja el tráfico entrante a un servidor de correo en la red opcional. En este caso, 203.0.113.25 es la dirección IP pública de un servidor de correo en la red opcional. La dirección IP del servidor de correo es la dirección IP de destino en esta política.

Este ejemplo es para un servidor de correo. También podría crear políticas que manejen el tráfico entrante a otros servidores en esta subred pública.

No es necesario crear políticas de salida separadas para manejar el tráfico saliente desde servidores públicos en esta red, porque la política Saliente predeterminada ya permite este tráfico. No queremos usar NAT para el tráfico saliente de los servidores en esta red opcional. Aunque la política Saliente tiene NAT habilitada (en la pestaña Avanzada), no se produce la NAT para el tráfico saliente desde esta red opcional, porque el rango de direcciones IP públicas de esta subred no está especificado en ninguna de las entradas NAT dinámicas o 1-to-1 NAT.

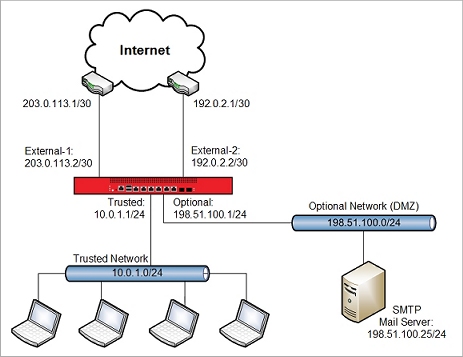

Escenario 3 — Subred Pública en WAN Múltiple Opcional

Esta configuración de WAN múltiple es similar a la configuración de WAN única, pero admite la conmutación por error entre dos interfaces externas. Esta configuración sería apropiada si su Firebox se conecta a dos ISPs diferentes para el acceso a Internet.

Esta configuración tiene estas características:

- Dos interfaces externas, Externa 1 y Externa 2

- Enrutamiento estático

- Funciona incluso con una subred menor que /24

- La ruta de entrada a la dirección IP pública real sigue estando en una ruta única

Resumen de Configuración:

- Agregue una ruta estática en el enrutador entre la interfaz Externa 1 del Firebox e Internet.

- Asigne una dirección IP pública desde la subred pública de red opcional a la interfaz opcional de Firebox.

- Agregue una entrada de NAT dinámica para traducir la subred pública a la dirección IP Externa 2, para el tráfico saliente a través de la interfaz Externa 2.

- Configure las políticas de entrada con dos entradas que van al mismo host, una para el tráfico de cada interfaz externa.

- Deshabilite 1-to-1 NAT en las políticas que involucran la red opcional o cualquier host en la red opcional que usa la subred pública.

Para examinar el archivo de configuración para este escenario, abra public_subnet_multi-wan.xml en Policy Manager.

Configuración del Enrutador

Antes de poder usar esta configuración del Firebox, debe agregar una ruta estática al enrutador que se conecta a la interfaz Externa 1. Para este escenario, el enrutador debe tener una ruta estática a la subred pública 198.51.100.0/24, con el próximo salto a 203.0.113.2, la dirección IP de la interfaz externa de Firebox.

No necesita agregar una ruta estática al enrutador que se conecta a la interfaz Externa 2. En su lugar, usa una regla de NAT estática en la política de entrada para enrutar el tráfico recibido por la interfaz Externa 2 a la dirección IP pública de un host en la red Opcional.

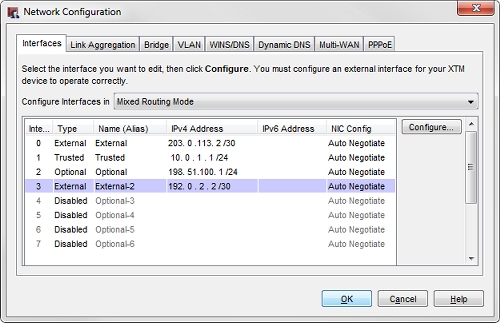

Configuración de Red del Firebox

Al igual que con la configuración de WAN única, la interfaz opcional se configura con una dirección IP en la subred pública 198.51.100.0/24.

Esta configuración incluye dos interfaces externas, Externa 1 (203.0.113.2/30) y Externa 2 (192.0.2.2/30).

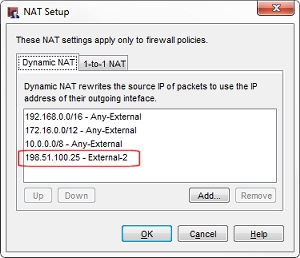

Configuración de la NAT Dinámica

La configuración incluye una regla de NAT dinámica adicional para el tráfico saliente desde la red opcional a la interfaz Externa 2.

La regla NAT dinámica es 198.51.100.25 - External-2.

Para el tráfico saliente desde el servidor SMTP que sale de la interfaz Externa 2, esta regla NAT dinámica cambia la dirección IP de origen de 198.51.100.25 a la dirección IP de la interfaz Externa 2.

Si tiene otros servidores en la subred IP pública opcional, también debe agregar esas entradas a la configuración de la NAT dinámica. Por ejemplo, si esta red tuviera un servidor web con la dirección IP 198.51.100.80, la regla NAT dinámica sería 198.51.100.80 - External-2.

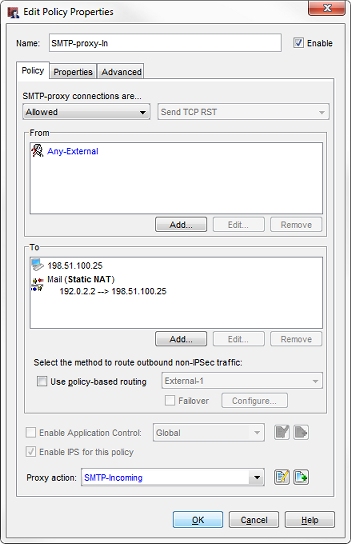

Configuración de la política

Puede crear políticas para manejar el tráfico entrante a las direcciones IP públicas de los servidores en su red interna. En la configuración de ejemplo, la política Proxy SMTP de Entrada maneja el tráfico entrante a un servidor de correo en la red opcional. En este caso, 198.51.100.25 es la dirección IP pública de un servidor de correo en la red opcional. Dado que el tráfico a este servidor de correo puede llegar a través de una de las dos interfaces externas, la dirección de destino en esta política tiene dos entradas:

- La dirección IP pública real del servidor de correo (198.51.100.25)

- Una entrada de NAT estática que traduce la dirección IP Externa 2 (192.0.2.2) a la dirección IP real del servidor de correo (198.51.100.25)

La NAT dinámica y NAT estática trabajan juntas en esta configuración para manejar la traducción de direcciones IP para el tráfico que pasa por la interfaz Externa 2.

- NAT Dinámica — maneja la traducción de direcciones para el tráfico saliente desde la interfaz Externa 2.

- NAT Estática — maneja la traducción de direcciones para el tráfico entrante al servidor SMTP que ingresa a la interfaz Externa 2.

Registros DNS

Con esta configuración de WAN múltiple, hay dos direcciones IP públicas que se pueden usar para conectarse a cada servidor. Por lo tanto, debe configurar los registros DNS para manejar el tráfico entrante en cualquiera de las direcciones Para cada host, necesita un registro DNS con la dirección IP pública real del host (que se puede enrutar a través de la dirección IP en la interfaz Externa 1) y un segundo registro DNS con la dirección IP de la interfaz Externa 2.

Para esta red de ejemplo que tiene un servidor de correo con la dirección IP pública de 198.51.100.25, los registros NS para el servidor de correo podrían ser de la siguiente manera:

company.com IN MX 5 mail1.company.com

company.com IN MX 10 mail2.company.com

mail1 IN A 198.51.100.25

mail2 IN A 192.0.2.2

Si esta red de ejemplo tuviera un servidor web con una dirección IP pública de 198.51.100.80 en la red opcional, los registros NS para un servidor web podrían ser de la siguiente manera:

www1.company.com. IN A 198.51.100.80

www2.company.com. IN A 192.0.2.2

Este ejemplo de configuración cubre una WAN múltiple con enrutamiento estático. También puede configurar una subred pública (/24 o superior) detrás del Firebox si usa el dynamic routing.

Políticas de Salida

Estos archivos de configuración de ejemplo no incluyen políticas específicas para manejar el tráfico saliente de servidores públicos en esta red, porque la política Saliente predeterminada ya permite este tráfico. Si elimina la política Saliente de su configuración, o si desea poder monitorear más fácilmente los mensajes de registro relacionados con el tráfico de estos servidores públicos, recomendamos que cree una política única para manejar el tráfico saliente de cada servidor público. Por ejemplo, podría agregar una política de proxy que maneje el tráfico saliente desde el servidor de correo a cualquier interfaz externa. Esa política podría ser de la siguiente manera:

Esta política maneja el tráfico SMTP saliente del servidor en 198.51.100.25 hacia cualquier interfaz externa. Si tiene otros servidores con direcciones IP públicas en su red, puede crear una política para manejar el tráfico saliente de cada servidor.

Conclusión

En este ejemplo de configuración, hemos mostrado tres maneras en que puede configurar una subred con direcciones IP públicas en una red opcional protegida por su Firebox. Los tres escenarios de configuración le brindan algunas ideas sobre cómo puede usar NAT para enrutar el tráfico a direcciones IP enrutables públicamente en la red protegida por su Firebox.

Si prefiere usar direcciones IP privadas para servidores accesibles públicamente en su red privada, esa también es una opción. Para obtener más información, consulte el ejemplo de configuración Usar NAT para el Acceso Público a Servidores con Direcciones IP Privadas en la Red Privada en la página Ejemplos de Configuración.

La configuración incluye una regla de NAT dinámica adicional para el tráfico saliente desde la red opcional a la interfaz Externa 2.